Tout objet connecté est un témoin de plus à «écouter» sur une scène de crime. Caméra de surveillance, détecteur de mouvement, montre connectée, ordinateur, tablette... ont une mémoire qui potentiellement recèle de nombreux indices. A l'heure de l'Internet des objets, CNEWS a pu découvrir comment les enquêteurs de la gendarmerie passent au peigne fin les lieux et auscultent de précieuses données dans une affaire criminelle.

Alors que se tiendra le FIC (Forum international de la cybersécurité) au Grand Palais de Lille (Nord) du 7 au 9 septembre prochain, les effectifs du CyberComGend seront au centre de cet événement. La toute nouvelle division de la gendarmerie nationale en charge des questions liées à la cybercriminalité y détaillera notamment comment ses activités en matière de recherche de preuves numériques peuvent éclaircir une affaire.

«Aujourd'hui, sur une scène de crime on peut trouver plus de 40 objets connectés», expliquent les experts du Centre national d'expertise numérique. «Une personne peut notamment en porter deux sur elle comme un smartphone et une montre ou un bracelet connecté, mais on estime que d'ici à 2030 ce chiffre pourra monter à trois ou quatre». Autant de «mouchards» pouvant trahir le ou les auteurs d'un crime.

© Gendarmerie Nationale

Souvent dépêchés sur place après le passage de l'équipe qui collecte les traces scientifiques (cheveux, sang...), les gendarmes en charge d'une «scène de crime connectée» vont d'abord prendre soin de se délester de tout appareil électronique qu'ils porteraient avant d'entrer dans les lieux pour ne pas perturber la scène avec leurs propres ondes. Une fois sur place, ils vont scruter l'ensemble des objets susceptibles de livrer des preuves.

Priorité aux caméras

«Nous nous dirigeons en priorité vers les caméras de surveillance. S'il y en a, nous regardons si ce sont des sytèmes qui exportent des données vers le cloud ou bien si un système mémoire (carte micro SD, clé USB...) y est implanté afin de trouver les données. Il faut agir vite sur ces objets car certains ont des cycles de stockage qui s'effacent automatiquement après un certain nombre d'heures», explique-t-on. Dans les faits, les gendarmes vont également geler la scène et mettre sous scellés les appareils, comme pour une preuve classique.

© n.cailleaud/CNEWS

Système d'alarme pouvant indiquer l'heure et la date d'une effraction, montre connectée pouvant servir de traceur pour donner le parcours de la victime durant ses dernières heures, smartphones avec ses contacts et ses messages... Ces appareils sont considérés comme des «concentrateurs d'informations» par les militaires.

Les box et hubs internet sont également scrutés de près car à l'ère de la domotique ils communiquent avec de nombreux objets connectés du foyer, que ce soit un détecteur d'ouverture de fenêtre, une ampoule connectée qui pourrait dire à quelle heure les lumières ont été allumées. Tandis que des enceintes intelligentes avec lesquelles on peut communiquer par la voix pourraient permettre de relever des indices. «Tous ces éléments peuvent donner des informations de temps et d'espace», expliquent les gendarmes.

Se méfier des fausses pistes

Mais les enquêteurs restent également méfiants, puisque leur expertise devra également déterminer si un objet connecté a été apporté par le criminel lui-même pour créer de fausses pistes sur la scène de crime ou encore pour découvrir si des appareils n'ont pas été piratés durant les derniers jours. «Nous pouvons également communiquer avec un guichet unique de la gendarmerie pour obtenir rapidement des informations sur tels ou tels types d'appareils afin d'exploiter au mieux ses informations», précise-t-on dans les rangs de la gendarmerie.

Parallèlement, le Centre national d’assistance cyber du ComCyberGend peut notamment faciliter les relations avec les opérateurs ou certains acteurs des technologies pour accélérer des procédures visant à récupérer des informations dans le cadre d'une enquête. Tandis que le Centre national d’expertise numérique va épauler l'exploitation des preuves numériques.

© n.cailleaud/CNEWS

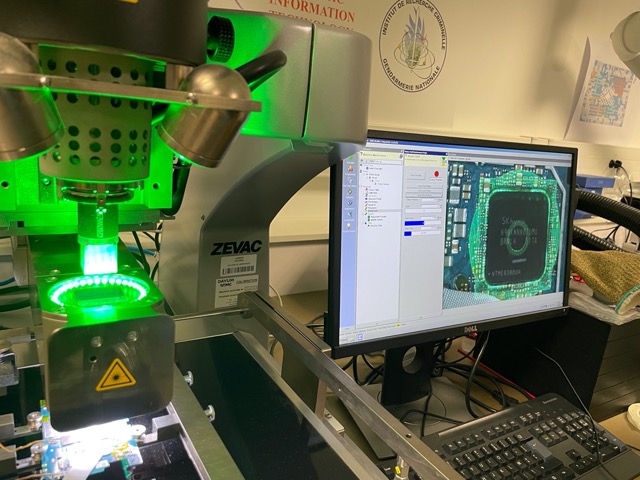

Dans le cadre de certaines enquêtes, les gendarmes pourront même solliciter l'expertise du Laboratoire de la preuve numérique avancée. Celui-ci mise ici sur l'exploitation des données sur des appareils endommagés par exemple, avec des outils spécialisés. Lorsqu'un smartphone (qui représente environ 70 à 80 % des appareils qui lui sont confiés) a été cassé volontairement pour chercher à effacer des preuves, le laboratoire donne ce téléphone portable à son Unité d'extraction des données.

Des experts vont alors établir un diagnostic et regarder ses entrailles afin de voir si les composants liés à la mémoire du mobile ont été endommagés. Ils vont utiliser des machines visant à déssouder la puce pour la remettre sur un autre appareil, sain cette fois, afin d'en extraire des données. Des outils de découpe au laser peuvent également être utilisés afin d'entrer dans les entrailles d'un composant électronique.

Outrepasser le chiffrement des données

Et quid du chiffrement des données sur certains mobiles ? «C'est problématique mais il y a un travail qui est fait pour outrepasser le chiffrement, que ce soit sur les mobiles Android ou ceux sous iOS», explique-t-on. Dans ce laboratoire, qui gère plus de 300 dossiers par an et plus de 100 To de données à l'année, les investigations touchent aussi bien des affaires criminelles classiques, que des enquêtes liées aux stupéfiants, mais aussi pour les feux de forêts.

«Pour le récent grand incendie qui a eu lieu dans le Var en août dernier, nous avons aidé l'enquête qui visait à déterminer le départ du feu en nous intéressant aux activités numériques qui ont eu lieu dans la région», précise l'Unité d'extraction des données. «Les fabricants de smartphones ne communiquent pas du tout et ne collaborent pas, même si un gendarme explique que c'est dans le cadre d'une enquête judiciaire. C'est donc à nous de trouver les failles», concluent ces experts.

Un laboratoire entièrement dédié à la rétro-ingénierie est également à pied d'œuvre pour casser les codes, les chiffrements et ce qui ferait obstacle à l'exploitation des données, tandis qu'une Unité de gendarmerie en charge du traitement de l'information va partir à la pêche aux fichiers exploitables ou remonter la traçabilité d'un criminel ou de la victime. La technologie reste finalement le meilleur ennemi des criminels.

![Une trentaines d'objets connectés peuvent être collectés sur les lieux d'un crime et apporter des preuves capitales. [© Nicolas Cailleaud/CNEWS]](http://static.cnews.fr/sites/default/files/directmatin/image_placeholder_rect_basic.gif)

![La DGSI donne des conseils essentiels à suivre. [© Christin Hume/Unsplash]](https://static.cnews.fr/sites/default/files/styles/image_375_210/public/cybersecurite_-_voici_les_10_mesures_a_suivre_pour_se_proteger_selon_la_dgsi-taille1200_60e56cd72b42d_0.jpg?itok=3SGdDHmc)